ระวังภัยเมื่อเครื่องคอมพิวเตอร์อยู่ภายใต้การควบคุมและมีการติดต่อไปยัง C&C เซิร์ฟเวอร์ (Command and Control Server)

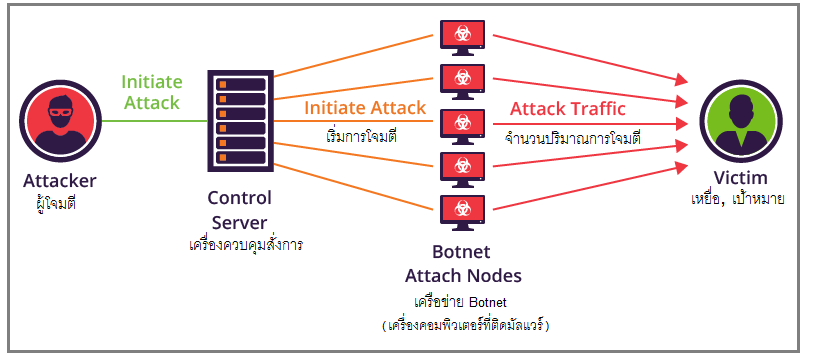

ระวังภัยเมื่อเครื่องคอมพิวเตอร์อยู่ภายใต้การควบคุมและมีการติดต่อไปยัง C&C เซิร์ฟเวอร์ (Command and Control Server) หรือเป็นส่วนหนึ่งของเครือข่าย “BOTNET” อาจเกิดจากการที่ผู้ใช้งานไม่ได้ “Patch” ระบบปฏิบัติการที่ใช้อยู่ ทำให้เกิดช่องโหว่ (Vulnerability) ที่แฮกเกอร์สามารถใช้เป็นช่องทางในการเข้ายึดเครื่องของเราได้ และหลังจากนั้นแฮกเกอร์จะทำการฝังมัลแวร์หรือโปรแกรมที่เป็นอันตราย เพื่อใช้เครื่องคอมพิวเตอร์ดังกล่าวเป็นเครื่องควบคุม (Control Server) และแพร่กระจาย “BOT” ไปสู่เครื่องคอมพิวเตอร์อื่น ๆ ในเครือข่าย และเมื่อได้จำนวน “BOT” ที่มากเพียงพอต่อการโจมตีแล้ว แฮกเกอร์จะส่งคำสั่งหรือสั่งการไปที่เครื่องควบคุมเพื่อให้เครือข่าย “BOTNET” ไปทำการโจมตีเป้าหมายอีกที ดังนั้นจะเห็นได้ว่าการโจมตีในลักษณะนี้อาจจะดูซับซ้อน แต่ผลของการโจมตีก็มีความร้ายแรงและส่งผลกระทบเป็นอย่างมาก

รูปภาพแสดงรูปแบบและลักษณะของการโจมตี

ผู้ใช้งานสามารถตรวจสอบและลดความเสี่ยงที่คอมพิวเตอร์ของผู้ใช้งานจะติดมัลแวร์หรือเป็นส่วนหนึ่งของเครือข่าย “BOTNET” ได้ดังนี้

- ตรวจสอบและอัปเดตระบบปฏิบัติการให้ใช้ patch ล่าสุด

- ตรวจสอบและอัปเดตซอฟต์แวร์อื่น ๆ ที่ติดตั้งอยู่บนเครื่อง อาทิ Adobe Reader, Adobe Flash Player, Microsoft Office เป็นต้น รวมถึงการดาวน์โหลดโปรแกรมจากผู้พัฒนาโดยตรง และหลีกเลี่ยงการดาวน์โหลดโปรแกรมจากแหล่งที่ไม่น่าเชื่อถือ

- ตรวจสอบและอัปเดตเบราว์เซอร์ Internet Explorer / Mozilla Firefox / Google Chrome รวมทั้งส่วนขยายหรือส่วนเสริมใด ๆ (Extensions) ของเบราว์เซอร์ที่ผู้ใช้งานได้ติดตั้งไว้

- ติดตั้งโปรแกรมป้องกันมัลแวร์ (Anti-malware) บนคอมพิวเตอร์ และอัปเดตโปรแกรมป้องกันมัลแวร์ (Anti-malware) ที่ใช้งานให้เป็นเวอร์ชันล่าสุด

- ระมัดระวังการใช้งานอุปกรณ์เชื่อมต่อทั้งหลาย เช่น แฟลชไดร์ฟ (USB) เป็นต้น ควรทำการสแกนไวรัสทุกครั้งก่อนใช้งาน

- ระมัดระวังในการใช้งานอินเทอร์เน็ตให้มากขึ้น ไม่คลิกข้อความที่แสดงโฆษณาหรือหน้าต่าง pop-up ปลอม (Adware) บนเว็บไซต์ที่เยี่ยมชม เพราะจะเป็นการเริ่มดาวน์โหลดมัลแวร์ จะต้องเช็คและตรวจสอบก่อนคลิกเสมอ

- หลีกเลี่ยงการเปิดอีเมล รวมไปถึงไฟล์แนบที่ต้องสงสัยใด ๆ ที่ส่งมาจากอีเมลที่เราไม่รู้จัก และต้องตรวจสอบทุกครั้งก่อนดาวน์โหลดหรือเปิดไฟล์ขึ้นมา

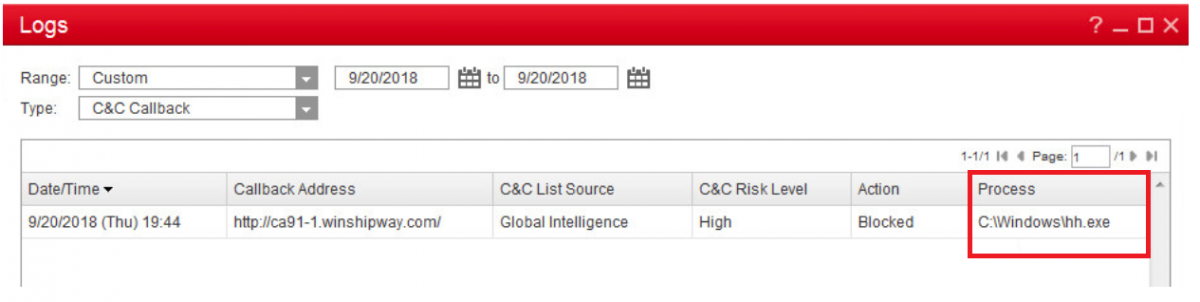

และสำหรับผู้ใช้งานคอมพิวเตอร์ที่ได้มีการติดตั้งโปรแกรมป้องกันมัลแวร์ (Trend Micro OfficeScan) ของมหาวิทยาลัยไว้อยู่แล้ว สามารถตรวจสอบและตัดการเชื่อมต่อไปยัง C&C เซิร์ฟเวอร์ได้ ดังนี้

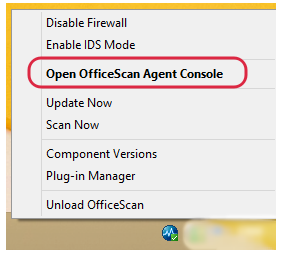

- เปิดโปรแกรมโดยคลิกที่ icon เลือก “Open OfficeScan Agent Console”

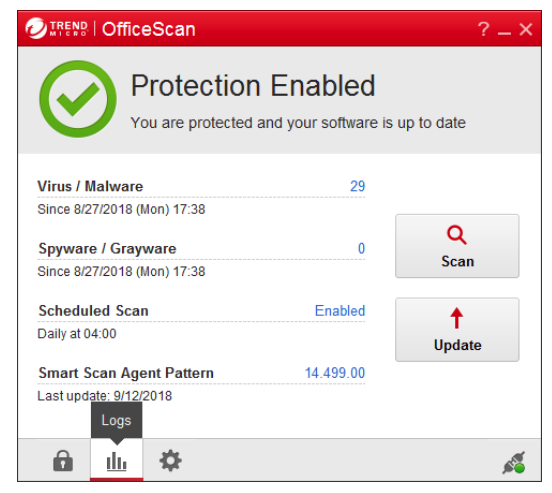

- เลือก “Logs” icon

-

ไปที่ Type และเลือก “C&C Callback”

-

ตรวจสอบตรงช่อง Process

-

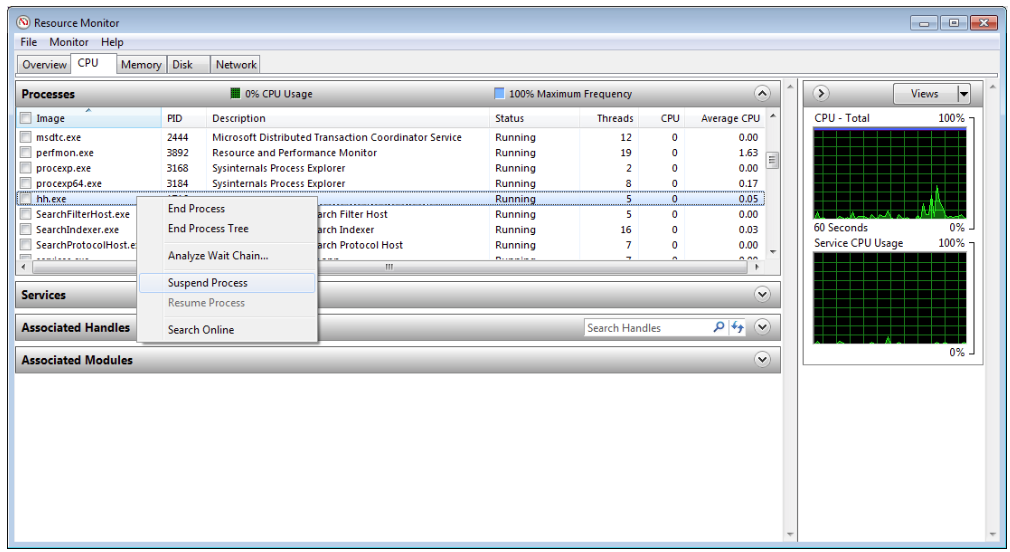

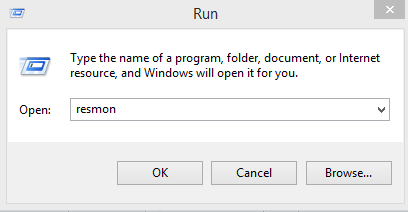

กด Windows Key

+ R บนคีย์บอร์ด

+ R บนคีย์บอร์ด -

พิมพ์ “resmon” และกด OK

-

ไปที่ CPU tab และค้นหาชื่อ Process ที่พบจากโปรแกรมป้องกันมัลแวร์ (Trend Micro OfficeScan) แล้วคลิกขวาเลือก “Suspend Process”